09

اسفند

1400

5 دقیقه

دقیقه

مطالعه

امنیت و بررسی انواع حملهها در شبکه

در این مقاله ابتدا به معرفی امنیت و حمله ها در شبکه های ویپ میپردازیم، زیرا تا شناختی نسبت به شبکههای ویپ و انواع حمله های ممکن به آنها نداشته باشیم، نمیتوانیم امنیت را تضمین کنیم. به همین جهت در شروع این مقاله در خصوص بررسی امنیت و حمله ها در شبکه های ویپ خواهیم داشت، سپس در ادامه، فرآیندهای امن کردن یک سیستم تلفنی استریسک را معرفی میکنیم. بدیهی است که برقراری امنیت در یک شبکه، تشکیل شده است از مجموعه اقداماتی که هر یک، بخشی از برقراری امنیت را به عهده دارد. صرفا با برخورداری از یک فایروال قدرتمند یا استفاده از SBC در مرزهای ورودی شبکه، نمیتوان امنیت یک شبکه ویپ را تضمین نمود.امنیت یک شبکه چیست؟

منظور از امنیت یک شبکه، خرید یک فایروال قدرتمند، سیستمهای IDS، IPS و یا خرید یک SBC قدرتمند در شبکههای ویپ نیست، بلکه امنیت یک سیاست است که افرادی باید آنها را وضع و افرادی هم باید آنها را اجرا کنند. پس در یک تعریف صحیح از امنیت، میتوان گفت امنیت یک فرآیند هست که در آن هر اقدامی که در آن صورت گیرد باعث میشود بخشی از سیستم امن شود. منظور از سیاست امنیتی، بیان رسمیای از قوانینی است که باید به وسیله مدیران IT مطرح شوند.انواع آسیب پذیریهای امنیت و حمله ها در شبکه های ویپ

معمولا اقدام به حمله ها در شبکه ویپ به دلیل وجود ضعف در آن است. این ضعف ها که باعث آسیبپذیری در شبکه میشود میتوان حاصل یکی از موارد زیر باشد:- آسیب پذیری نرمافزاری: این آسیب پذیری حاصل وجود ضعف هایی در برنامه و سرویس های مورد استفاده در شبکه است. برای مثال اگر هنگام نوشتن برنامه در استریسک یا به وسیله AGI، نکات امنیتی را رعایت نکنیم، آسیب در ایمنی سیستم تلفنی استریسک اجتناب ناپذیر است.

- آسیب پذیری سخت افزاری: این حالت نسبت به حالت اول کمتر شایع است ولی از آن طرف بسیار خطرناک تر و آسیب پذیرتر است.

- آسیب پذیری پیکربندی: به دلیل حجم بالای پیکربندی ها و پیچیدگی آنها، خطا در آن امری شایع است. البته هر چقدر اطلاعات بیشتری در این خصوص داشته باشیم، خطا در این بخش کمتر خواهد شد. برای مثال پیکربندی یک سیستم تلفنی استریسک می تواند در حفظ امنیت استریسک نقش به سزایی داشته باشد.

- آسیب پذیری سیاست: اگر در تعریف سیاست ها و یا پیاده سازی آنها، ضعفی وجود داشته باشد، به شبکه آسیب می رسد.

- آسیب پذیری کاربرد: اگر کاربران سیستم، سیاست های شبکه را نقض کنند، باعث آسیب پذیری سیستم می شوند.

نتایج بررسی امنیت و انواع حمله ها در شبکه های ویپ

زمانی که یک حمله در شبکه ای رخ می دهد، این حمله نتایجی را به همراه دارد. نتایج حمله در شبکه های ویپ، قابل تعمیم است. این نتایج را بصورت زیر بررسی می کنیم:۱) افشای اطلاعات:

منظور انتشار اطلاعات میان افرادی است که مجاز نیستند. این اطلاعات می تواند شامل رمز عبور، اطلاعات محرمانه و غیره باشد.۲) تخریب اطلاعات:

این بخش شامل تغییر یا تحریف اطلاعات به صورت غیر مجاز است، مانند هک شدن یک سایت، حمله مرد میانی MITM و دستکاری اطلاعات RTP در شبکه های ویپ.۳) منع خدمت:

منع خدمت عبارت است از کاهش یا مسدود کردن منابع شبکه به طوری که سرور نتواند خدمات خود را به درستی ارائه دهد. برای مثال حمله سیل آسا یا Flooding از این نوع است.۴) دزدی خدمت:

منظور دسترسی غیر مجاز به شبکه و استفاده از سرویس های آن است.۵) دسترسی بیشتر:

منظور این است که افراد در یک شبکه دسترسی های متفاوتی دارند. ارائه دسترسی بیشتر به افراد غیر مجاز خود می تواند یک نوع تهدید برای شبکه محسوب شود.بررسی انواع حمله ها در شبکه های ویپ

حمله DOS

این حمله، قابلیت استفاده از شبکه را در معرض خطر قرار می دهد و یکی از رایج ترین و جدی ترین حمله ها در شبکه های ویپ است. این حمله به منظور از کار انداختن خدمتگزار برای دریافت، ارسال یا نگهداری تماس است. هدف از این حمله می تواند از کار انداختن تمام یا بخشی از سیستم تلفنی باشد. حمله ها شامل قابلیت استفاده از شبکه های PSTN نیست، چون قابلیت استفاده در این شبکه ها ۹۹,۹۹۹ % است. برای فراگیر شدن شبکه های ویپ باید راهکاری برای جلوگیری از این حمله ها پیدا شود.شنود

این حمله، ویژگی محرمانگی را در معرض خطر قرار می دهد. حمله به شنود یعنی گوش دادن به مکالمات، داده ها با دورنگارهای فرد مورد نظر به صورت نامحسوس و با اهداف جاسوسی، در شبکه های PSTN به دلیل استفاده از خط خصوصی برای هر نفر و استفاده از یک بستر امن، امکان شنود بسیار پایین است.تغییر در جریان صدا

این حمله، دو ویژگی محرمانگی و صحت را در معرض خطر قرار می دهد. یک نوع حمله از نوع MITM' است که هکر می تواند به گفتگوی دو نفر گوش بدهد و این داده ها را تغییر دهد، مانند تبدیل کردن بله به خیر و بالعکس با واژه فروش به خرید و بالعکس، ولی به دلیل غیر قابل پیش بینی بودن گفتگوی انسان ها بخش کمی از این داده ها قابل تغییر است. نوع دیگر این حمله بدین گونه است؟ زمانی که برداشت وجهی : حساب کاربر صورت می گیرد تلفن گویا به جای گفتن حساب فعلی، حباب قبلی را به کاربر می گوید و کاربر تصور می کند که برداشت وجهی از حساب او صورت نگرفته است.سوء استفاده رایگان از حساب

این حمله صحت را در معرض خطر قرار می دهد. در این حمله هکر با سوء استفاده از حساب و شماره های دیگران، سعی در برقراری تماس می کند. مثلا فرد هکر با سوء استفاده از شماره ۹۰۰ که در مالکیت مخاطب دیگری است، تماس برقرار می کند ولی قبض شارژ آن را باید صاحب آن شماره پرداخت کند. این حمله ها در شبکه های مخابراتی مرسوم است و یکی از راههای جلوگیری از آن، استفاده از دستگاه های تشخیص و جلوگیری از نفوذ به نام IDS" است.تغییر مسیر تماسها

این حمله، دو ویژگی صحت و محرمانگی را در معرض خطر قرار می دهد، یکی از ویژگی های خوب شبکه تلفن ویپ، دارابودن یک شماره و انتقال تماس به نقاط مختلف جهان با همان شماره است. هکر می تواند شماره فرد مورد نظر را به مکان خود منتصب کند و تماس های گرفته شده به آن شماره، به گوشی هکر تغییر مسیر یابد. این قابلیت در تلفن های قدیمی نیست، بنابراین این نوع حمله ها برای شبکه های قدیمی بی معناستدستکاری در داده های حساب کاربر

این حمله، دو ویژگی صحت و محرمانگی را در معرض خطر قرار می دهد. در بانک اطلاعاتی حسابها برای هر شمارهی متعلق به یک فرد، رکوردی به نام CDR وجود دارد که شامل این اطلاعات است: شماره کسی که تماس گرفته (src)، شماره کسی که با وی تماس گرفته شده (dst)، زمان تماس، طول تماس و اطلاعات دیگر که با دسترسی به این بانک، هکر می تواند الگوی تماس ها را آنالیز و به مسائل مهمی دست پیدا کند. مثلا می تواند به تماس بین دو فرد با شرکت تجاری مهم دست پیدا کند، اگر حق دسترسی نوشتن را نیز روی پایگاه به دست بیاورد، می تواند داده های خاصی را نیز پاک کند. این کار می تواند به منظور سوء استفاده از شارژ حساب یا پوشاندن کارهای مجرمانه صورت پذیرد. این نوع حمله ها در شبکه های مخابراتی صورت می گیرد ولی به دلیل جدا بودن داده از صدا و قرار داشتن بانک داده در یک محل امن و شبکه اختصاصی، دسترسی به آن برای هکر بسیار مشکل است.جعل هویت شناسه تماس

این حمله، صحت را در معرض خطر قرار می دهد. هر تلفن، یک شناسه دارد که همان شماره تلفن است. در این حمله، هکر شماره تلفن مخاطب را جعل می کند و می تواند از شماره تلفن جعل شده با مخاطب های مختلف تماس بگیرد. یا تماس های گرفته شده به آن شماره را به گوشی خود انتقال دهد. این حمله برای سیستم های بانکی که با سرویس شناسه مخاطب می تواند به حساب های او دسترسی پیدا کنند، بسیار مخاطره آمیز است. در سیستم های تلفن قدیمی، احتمال این حمله بسیار ضعیف است، به دلیل اینکه در این شبکه ها یک ناظر مرکزی وجود دارد که جلوی این حمله ها را می گیرد. در شبکه های تلفن ویپ نیز باید از این نوع حمله ها جلوگیری شود.تماس های ناخواسته یا SPIT

این حمله، دو ویژگی صحت و قابلیت استفاده را در معرض خطر قرار می دهد و باعث پرشدن پیغام گیر صوتی تلفن مخاطب می شود. اکثر این تماس ها، تماس های تبلیغاتی هستند. این حمله ها مانند هرزنامه های پست الکترونیک (SPAM) هستند. به هرزنامه های صوتی نیز SPIT می گویند. این حمله ها در شبکه های مخابراتی هم وجود دارد ولی به دلیل هزینه پایین و به دست آوردن راحت لیست تلفن ها، این نوع حمله ها در شبکه های ویپ رایج تر است .خصیصه های دفاعی در شبکه های ویپ و چالش های حیاتی

خطرات دیگری در سیستم ویپ وجود دارند که براساس لایه بندی شبکه لیست شده اند. فیلد لایه در جدول زیر، محل اتفاق افتادن آن چالش از لحاظ منطق ساختار شبکه را مشخص می کند. برای مثال حمله به سیستم عامل می تواند در گروههای انتهایی، خدمتگزارها و دیگر جاهای شبکه اتفاق بیفتد ولی تمام این حمله ها در لایه برنامه کاربردی در شبکه واقع می شوند.ربودن ثبت نام در پروتکل SIP

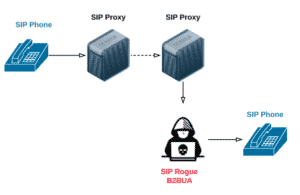

پروتکل SIP برای نظارت بر لایه ی برنامه کاربردی در شبکه است و وظیفه آن در شبکه ویپ، برقرار تغییر و خاتمه جلسات در تماس های تلفنی است. یک کاربر (تلفن) برای استفاده از شبکه ویپ ابتدا با سرور استریسک یا سرور پراکسی ثبت نام کند. ربودن ثبت نام، زمانی رخ می دهد که هکر، خود را به جای یک شخص قانونی در شبکه جا بزند و آدرس خود را در شبکه ثبت کند. این حمله باعث می شود تماس های دریافتی با مخاطب، به تلفن هكر منتقل شود و تماس های ارسالی به تلفن مخاطب را از بین ببرد. این حمله می تواند برای یک فرد یا گروهی از افراد واقع شود و شماره های آنها را بلوکه کند تا نتوانند از افراد مختلف، تماس دریافت کنند. در حال حاضر، اطلاعات ثبت نام روی پروتکل های حمل مانند TCP و UDP انجام می شود که با استفاده از امن سازی لایه حمل، پروتکل TLS پدیدۀ حمل ارتباطات امن با احراز هویت در یک فضای باز ناامن برای مقابله با ربوده شدن ثبت نام را ایجاد می کند.تغییر پیام پروتکل SIP

پروتکل SIP ، مکانیسم کاری صحیحی برای ارزیابی ندارد و با انجام حمله های MITM مانند دست کاری در آدرس سخت افزاری شبکه، آدرس IP، اطلاعات ثبت نام در پروتکل SIP. هکر می تواند پیام های SIP را قطع یا دست کاری کند. مانند متصل کردن تماس یک فرد یا گروه به فرد یا گروه دلخواه دیگر، خط روی خط انداختن که با محافظت از پروتکل های لایه حمل TCP و UDP و استفاده از پروتکل TLS می توان از محتوای پیام های SIP محافظت کرد. با این کار هکر قادر به خواندن یا تغییر محتوای پیام SIP نیست.